¶ 1. TaskCards-Client in AzureAD erstellen

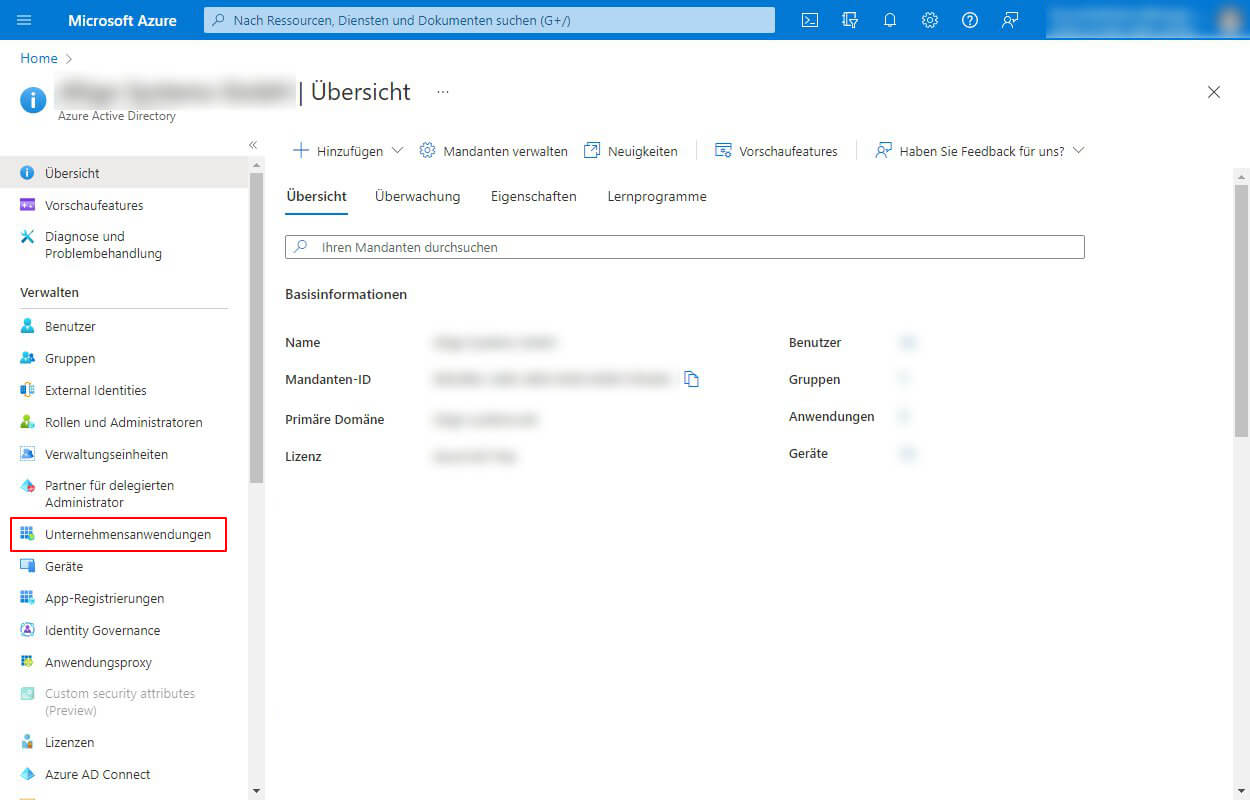

1. Melden Sie sich mit Ihrem Administrator-Konto am Azure Portal an und navigieren Sie anschließend zum Azure Active Directory. Im Verwaltungsmenü auf der linken Seite finden Sie die Unternehmensanwendungen:

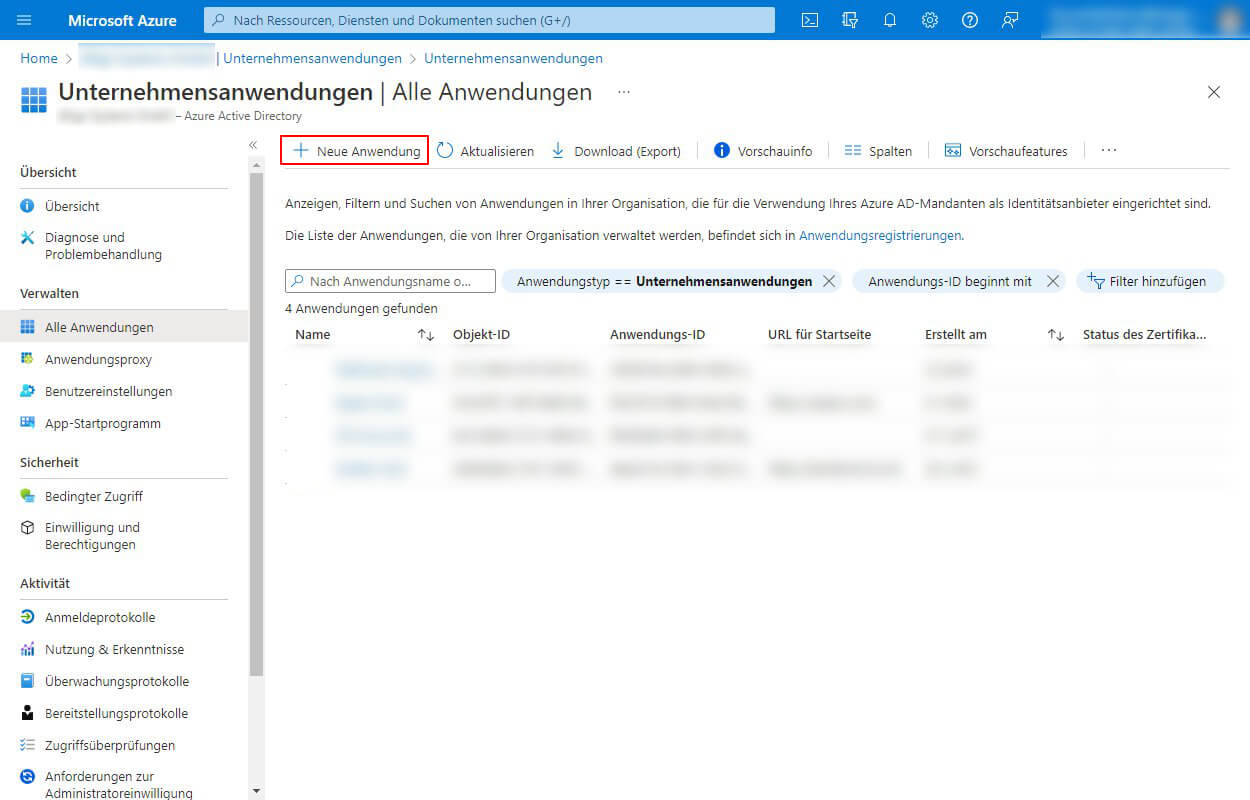

2. Nun fügen Sie eine Neue Anwendung zu Ihren Unternehmensanwendungen hinzu:

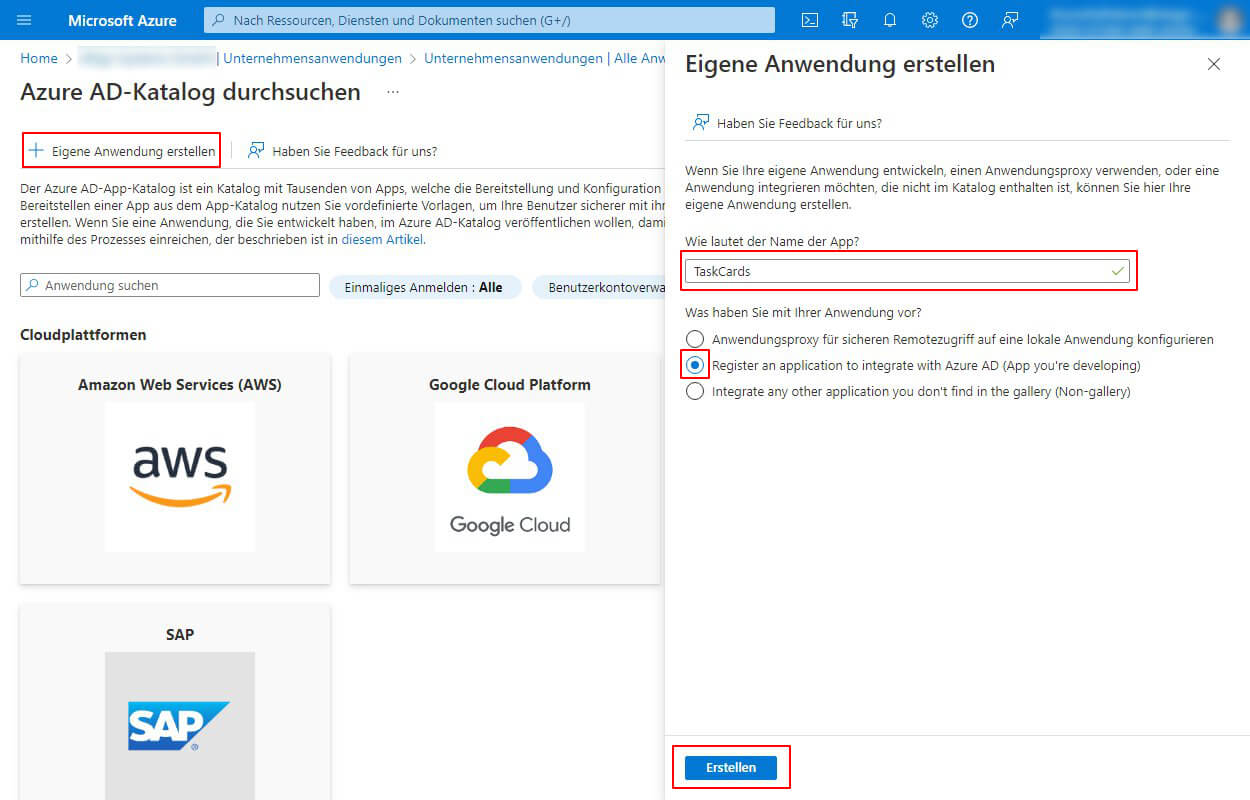

3. Da TaskCards derzeit noch nicht im Azure AD-Katalog geführt wird, müssen Sie nachfolgend eine Eigene Anwendung erstellen. Den Namen können Sie hierbei beliebig wählen, beim Typ der Anwendung muss allerdings die im Screenshot markierte Option festgelegt werden:

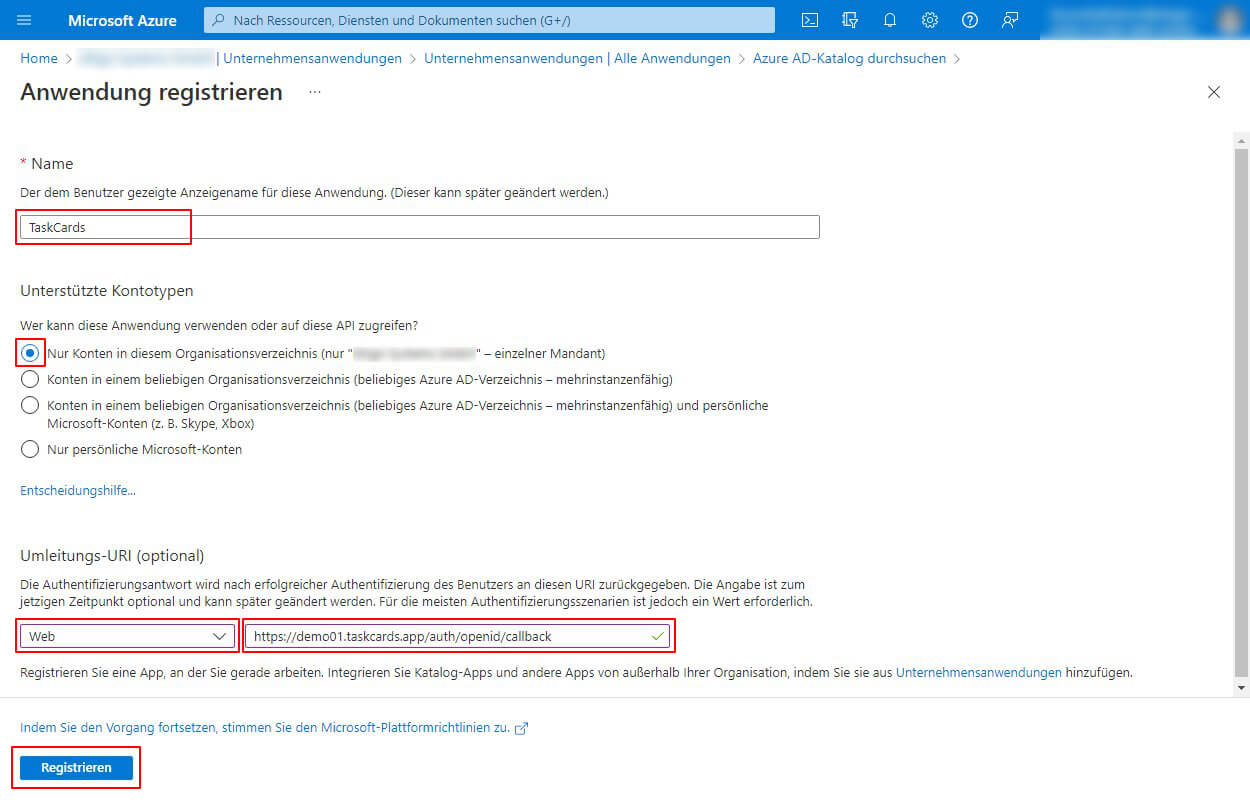

4. Im nächsten Schritt wählen Sie die zu unterstützenden Kontoypen. Bei der im Screenshot getroffenen Wahl wird der TaskCards-Client nur mit Ihrem Hauptverzeichnis verbunden, was in den meisten Fällen genügen sollte.

Außerdem geben Sie die Umleitungs-URI vom Typ Web an, welche Sie im TaskCards-Adminbereich unter Authentifizierung - OpenID - Callback URL finden.

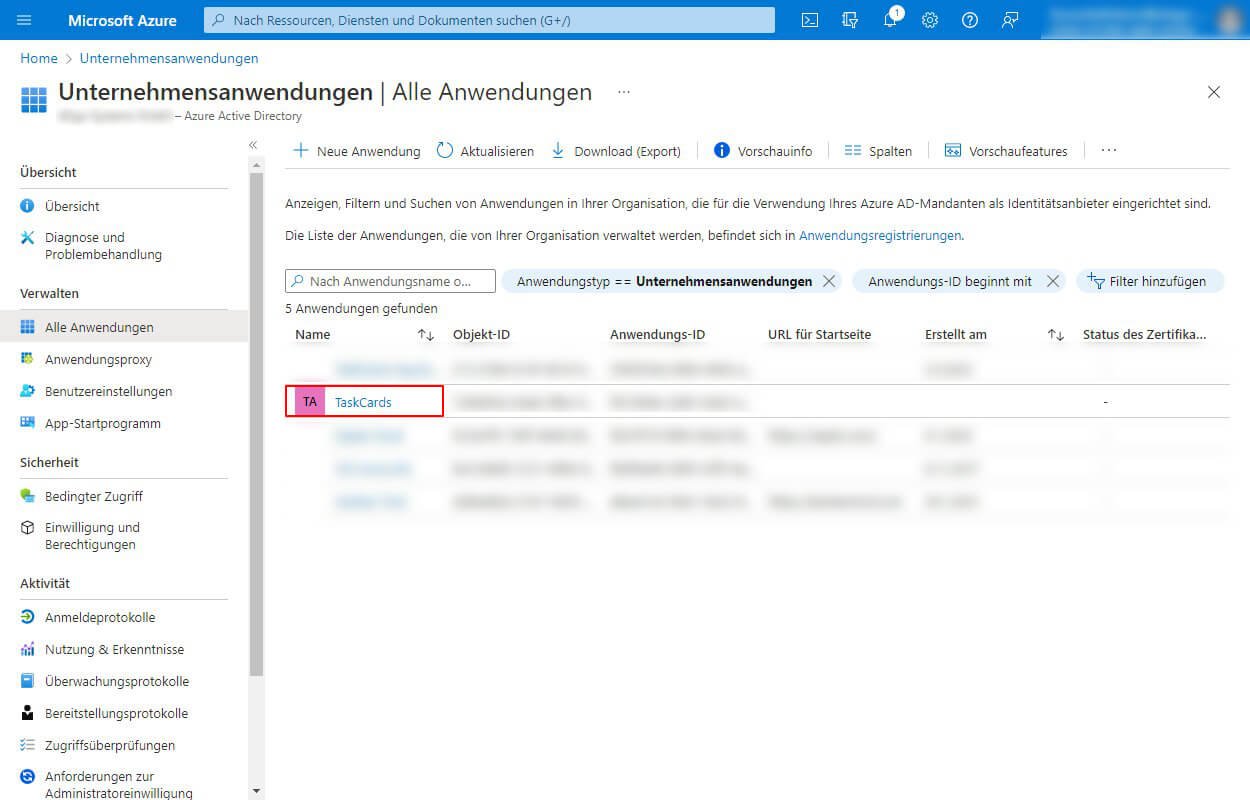

5. Klicken Sie nun auf die neu erstellte Unternehmensanwendung:

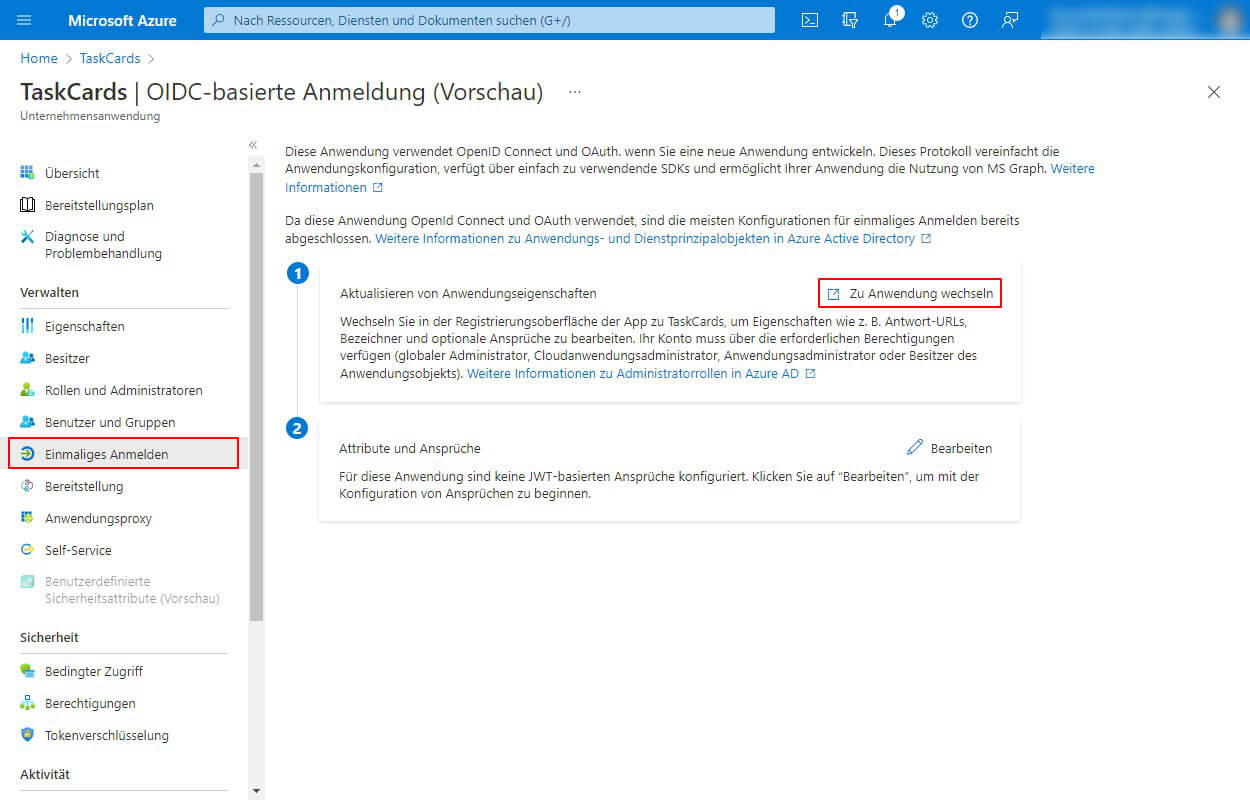

6. Um zur Konfiguration der Single-Sign-On Funktion (SSO) zu gelangen, klicken Sie im Menü auf der linken Seite auf den Eintrag Einmaliges Anmelden und anschließend auf Zu Anwendung wechseln:

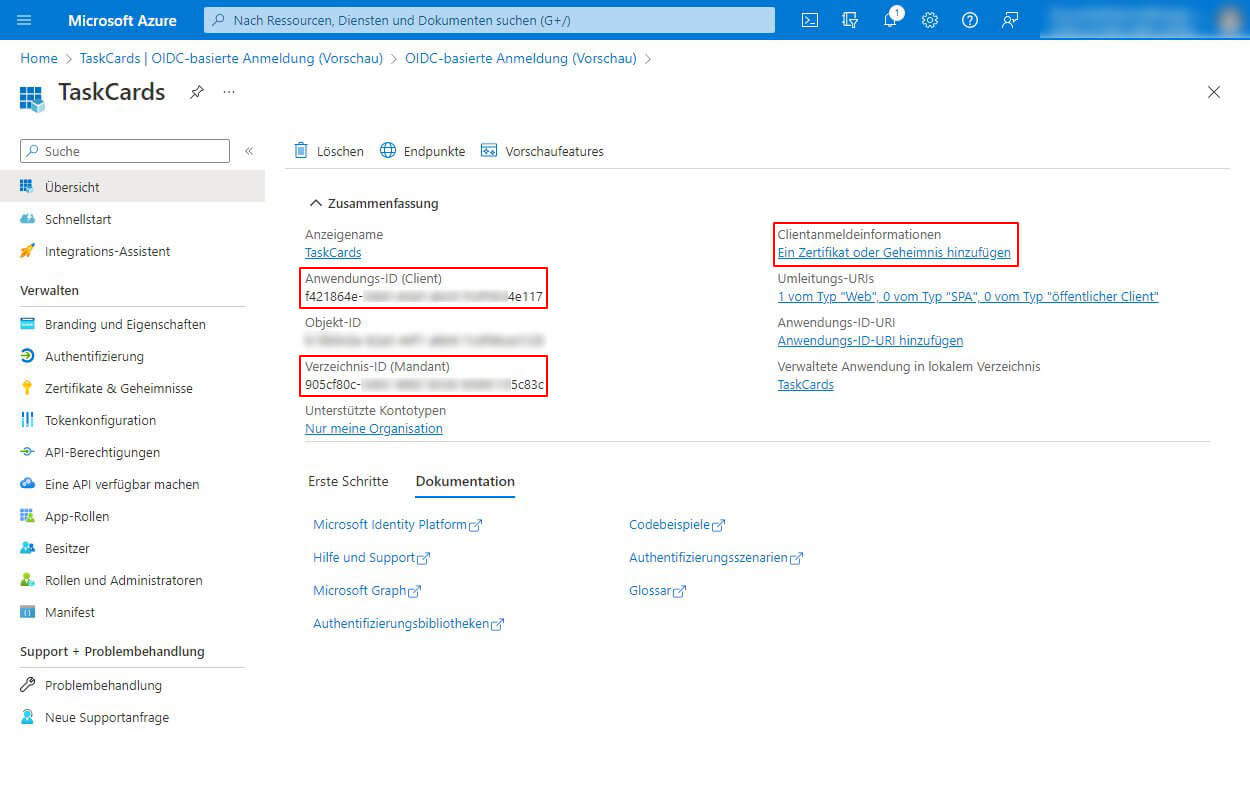

7. Sie befinden sich nun in dem Bereich Ihrer Unternehmensanwendung, in welchem die SSO-Konfiguration vorgenommen wird. Notieren Sie sich bitte die Anwendungs-ID (Client) und Verzeichnis-ID (Mandant) und klicken anschließend auf Ein Zertifikat oder Geheimnis hinzufügen:

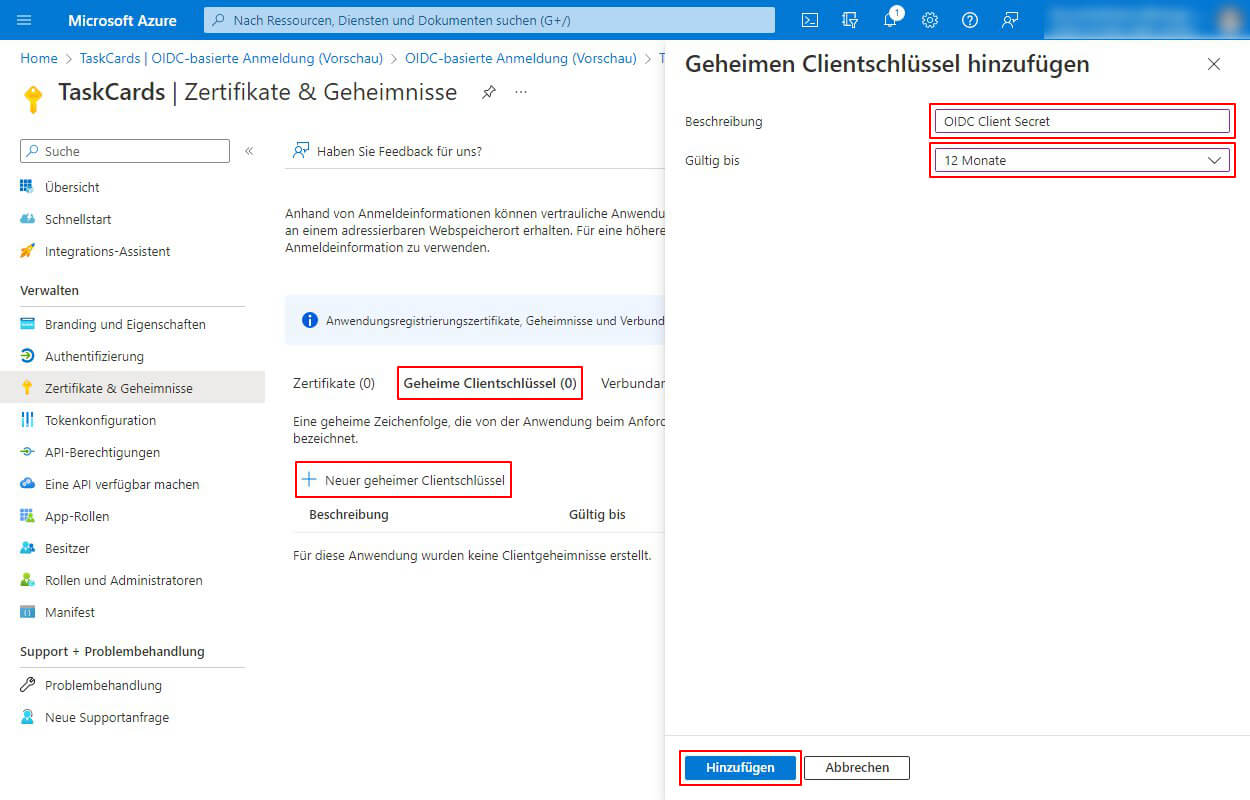

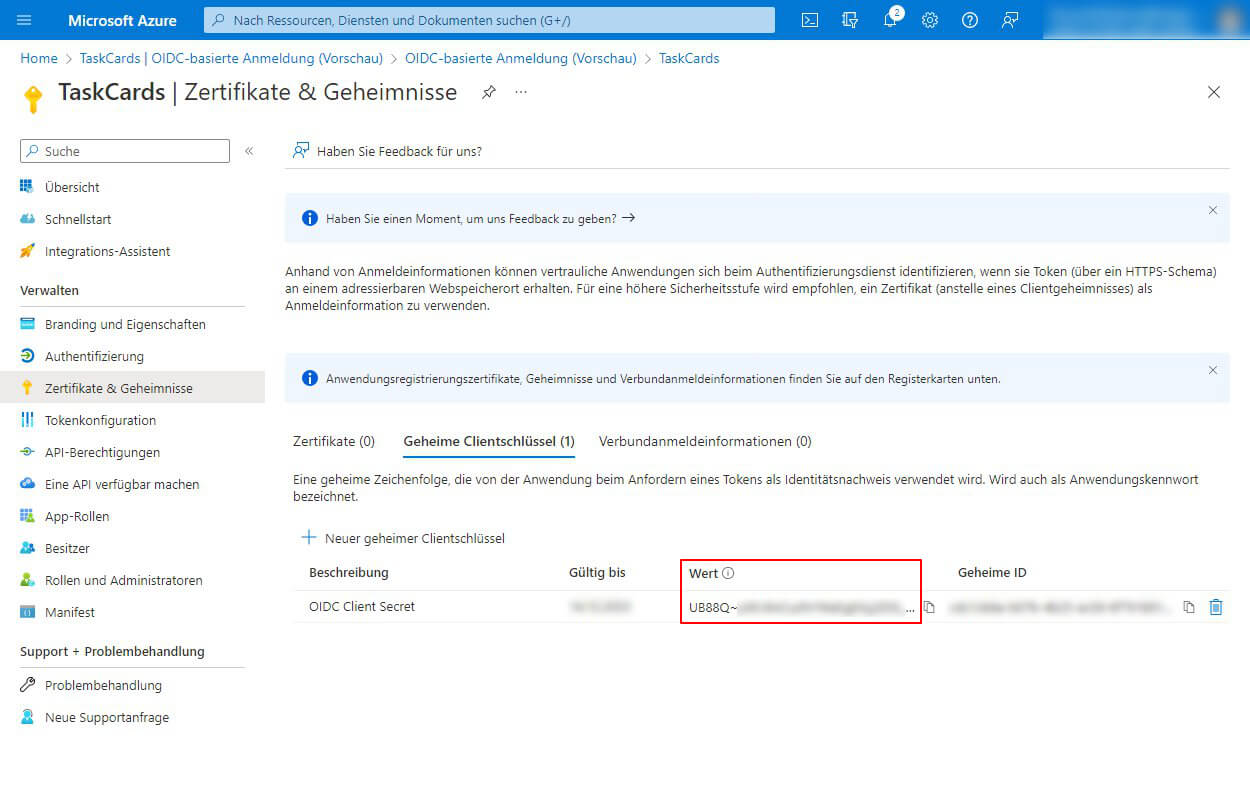

8. Auf der Seite Zertifikate & Geheimnisse wechseln Sie zum Reiter Geheime Clientschlüssel und klicken die Schaltfläche Neuer geheimer Clientschlüssel. Im Beschreibungsfeld vergeben Sie einen beliebigen Namen und im Feld darunter einen Gültigkeitszeitraum für den Schlüssel.

Aus Sicherheitsgründen kann im Azure AD kein unbegrenzter Gültigkeitszeitraum für den Clientschlüssel festgelegt werden. Speichern Sie sich daher bitte eine Erinnerung, damit Sie die Erneuerung des Schlüssels vor Ablauf nicht vergessen!

9. In der Spalte Wert ist der soeben erstellte Schlüssel zu finden.

Behandeln Sie diesen wie ein Passwort und bewahren ihn sicher auf!

¶ 2. Zugangsdaten in TaskCards einpflegen

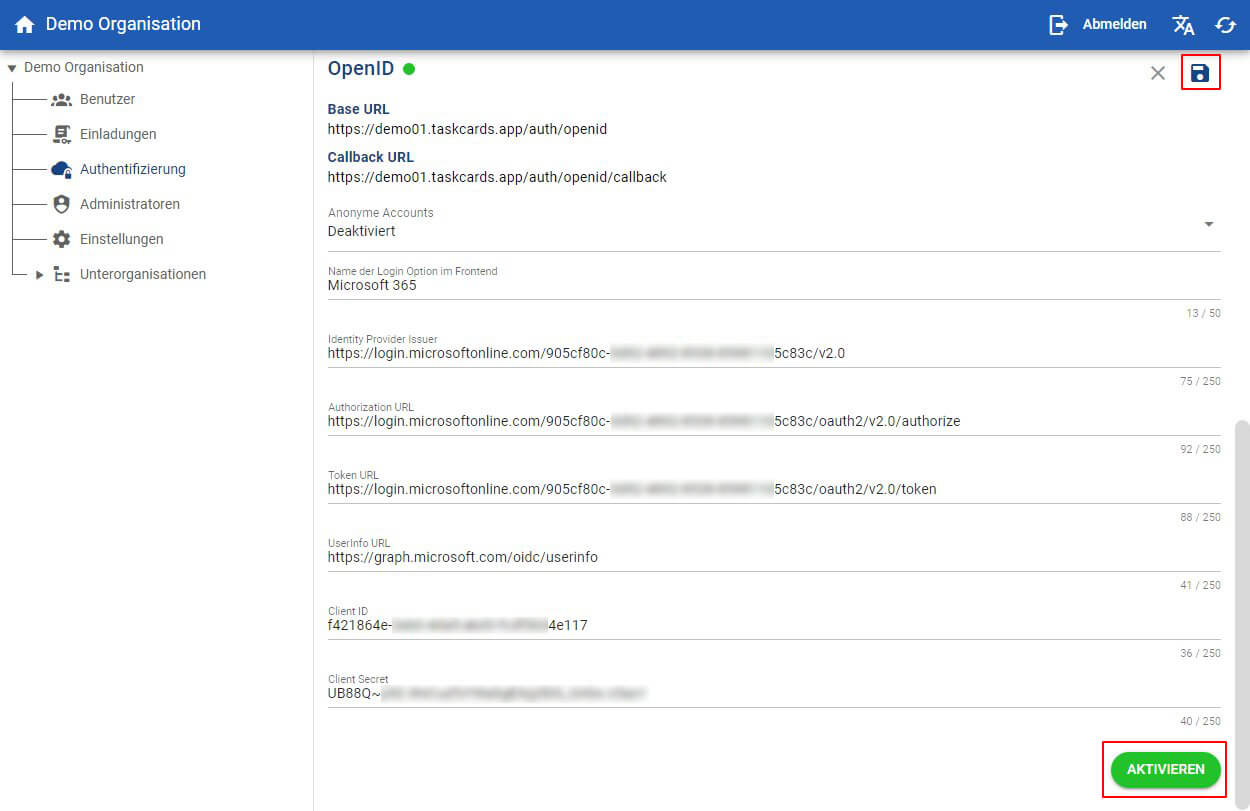

1. Mittels der zuvor notierten Daten Anwendungs-ID (Client), Verzeichnis-ID (Mandant) und Clientschlüssel kann nun die Konfiguration der SSO-Schnittstelle im TaskCards-Administrationsbereich erfolgen.

In nachfolgender Tabelle finden Sie zudem die erforderlichen Schnittstellen-URLs, in welchen Sie noch den Platzhalter VERZEICHNIS-ID mit Ihrer tatsächlichen Verzeichnis-ID (Mandant) ersetzen müssen.

| Name | URL |

|---|---|

| Identity Provider Issuer | https://login.microsoftonline.com/VERZEICHNIS-ID/v2.0 |

| Authorization URL | https://login.microsoftonline.com/VERZEICHNIS-ID/oauth2/v2.0/authorize |

| Token URL | https://login.microsoftonline.com/VERZEICHNIS-ID/oauth2/v2.0/token |

| Userinfo URL | https://graph.microsoft.com/oidc/userinfo |

2. Öffnen Sie nun die Seite Authentifizierung innerhalb des Adminbereichs Ihrer TaskCards-Organisation. Auf Höhe des Abschnitts OpenID klicken Sie das Stift-Symbol zum Bearbeiten und tragen anschließend alle vorbereiteten Zugangsdaten ein:

3. Abschließend klicken Sie den grünen Button Aktivieren unten rechts, speichern das Formular über das Speichern-Symbol auf Höhe der Überschrift OpenID und betätigen den Neustarten Button ganz oben rechts auf der Seite.

¶ 2.1 Erläuterung der zusätzlichen Optionen:

- Die Option Anonyme Accounts beeinflusst, ob TaskCards Profilinformationen der anmeldenden Person vom Azure AD abfragen soll (Vor- und Nachname, sowie E-Mail Adresse) oder ob der Account vollständig anonym erstellt wird.

- Bei Name der Login Option im Frontend benennen Sie den Login-Button im Anmeldeformular. Der Wert "Microsoft 365" resultiert hierbei in einem Button mit der Beschriftung "Über Microsoft 365 anmelden".

Wenn die Anmeldung mittels Azure AD das einzige Login-Verfahren für reguläre TaskCards-Nutzer:innen sein soll, können Sie auf der Seite Einstellungen im Menübaum links auch die Option Lokale Anmeldung ausschalten. Dadurch verschwinden die Eingabefelder für E-Mail und Passwort auf der Login-Seite und lediglich der Button "Über Microsoft 365 anmelden" kann betätigt werden.

¶ 3. Fehlerbehebung

¶ 3.1 Ich bekomme beim einloggen die Meldung:

{"statusCode":401,"message":"Unauthorized"}

Bei Verwendung von SSO werden TaskCards-Accounts automatisch bei der ersten Anmeldung erstellt. Die Fehlermeldung erscheint also, wenn sich ein zuvor manuell angelegter Nutzer nun über SSO anmelden möchte, da kein weiterer Account mit der selben E-Mail-Adresse angelegt werden kann.

{"statusCode":500,"message":"Internal Server Error"}

Bei Verwendung von SSO werden TaskCards-Accounts automatisch bei der ersten Anmeldung erstellt. Die Fehlermeldung erscheint, wenn kein Neuer User erzeugt werden kann, da auf der gemappten Organisation/Unterorganisation keine/zu wenig freien Lizenzen verfügbar sind und somit keine neuen Nutzer innerhalb dieser erzeugt werden können.

Für Verwender des Taskcards Identity Brokerings

Es ist ein Fehler aufgetreten.

Unerwarteter Fehler während der Authentifizierung mit dem Identity Provider

Seitens Azure AD könnte der geheime Clientschlüssel abgelaufen sein.

- Siehe Schritt Nr. 8 in Anleitung

Sollte dies der Fall sein, generieren Sie bitte einen neuen und senden diesen an die Support-Mail-Adresse, damit wir diesen in unseren Broker übernehmen können und User zeitnah Taskcards weiter verwenden können.

¶ 3.2 Fragen

¶ Es ist SSO eingerichtet und ich habe mich eingeloggt, warum ist mein Account leer? Wenn ich mich normal einlogge (ohne MS365, mit E-Mail und Passwort) ist alles verfügbar.

In einem solchen Fall wurde der vorher bestehende Account nicht gemappt (alt -> neu) und durch Zugriff mit MS365 wurde ein neuer Useraccount erzeugt und eine weitere Lizenz belegt. Bitte wenden Sie sich an die Support Mailadresse.